Ідентифікувати військового злочинця? Виявити місце розташування ворожого підрозділу чи виробництва військової техніки? Дізнатися плани противника? Сьогодні для цього вже не обов’язково відправляти шпигуна в тил ворога. Значну частину важливих розвідданих можна зібрати через соціальні мережі, новинні сайти, супутникові знімки та інші відкриті інтернет-джерела. Цю складну, але критично важливу роботу у сучасному світі виконують OSINT-розвідники. Одним із небагатьох OSINT-проєктів, який систематично збирає, аналізує та публікує інформацію про російсько-українську війну, є InformNapalm. Речник проєкту та військовослужбовець ЗСУ Михайло Макарук у розмові зі StopFake поділився своїм баченням ролі OSINT-розвідки, наслідками роботи InformNapalm для росіян, а також дав поради, які дані не варто публікувати, аби вони не стали об’єктом ворожого розслідування.

Речник InformNapalm Михайло Макарук. Фото з Facebook-сторінки

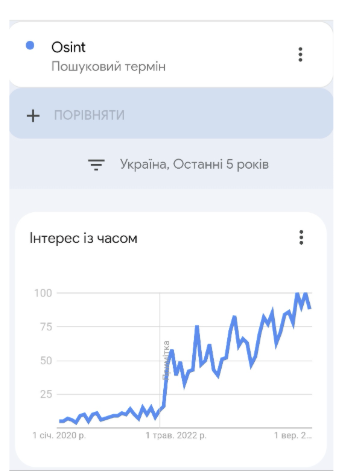

Що таке OSINT і яка його роль у російсько-українській війні? Згідно з даними Google Trends, із початком повномасштабного вторгнення українці стали активно цікавитися терміном OSINT. В інтернеті зазвичай можна знайти стандартне визначення: «розвідка на основі відкритих джерел». А як би Ви розкрили це поняття?

– Поставимо головне питання: хто є основним користувачем розвідувальної інформації? Це – політики. Не військові, а саме політики, адже саме вони ухвалюють рішення.

Розвідка буває різною: економічною, політичною, науковою, технічною і навіть соціальною. Ще в 1960-х роках вважалося, що 60% інформації, яка потрапляє на стіл політиків, отримують із відкритих джерел. У книзі Віктора Суворова «Акваріум», яку можна назвати документальною, описані деякі аспекти роботи радянської розвідки. Зокрема, показано, як вона ретельно збирала інформацію: наукові статті, книги, публікації, чутки, газетні вирізки. Усе це систематизували у звіти та відправляли до Москви. У спеціальному департаменті зібрані дані узагальнювали у щоденні зведення. Для розуміння: це були 1960–1970-ті роки, коли ще не було Інтернету, проте інформацію все одно збирали.

Сьогодні ж можна сміливо стверджувати, що 90% розвідувальних даних отримують не в полях, а за комп’ютером. Останніми гучними операціями з фізичним контактом, мабуть, можна назвати хіба що операцію Ізраїлю, коли було здобуто й вивезено велику кількість документів про іранську ядерну програму.

Тобто ми всі живемо в еру цифрових технологій. І так, базово, OSINT – це «розвідка на основі відкритих джерел» – open source intelligence. Проте, вона вже теж різниться. Є окремо розвідка з image, тобто з різного роду зображень. Здебільшого тут кажуть про супутникові знімки. Розвідка, яка читає радіоелектронні хвилі і тому подібне, також відноситься до OSINT. Окремо є розвідка, яка працює виключно з соціальними мережами. Проте, загалом, будь-що, що може нести інформацію, вважається OSINT.

Чому інтерес до OSINT в Україні виник саме після повномасштабного вторгнення?

– В Україні існують певні тренди, традиції. З початку 2014 суспільство у нас стало так різко захоплюватися тактичною медициною, що «мама не горюй». Всі пішли в «такмед». Потом всі займалися «снайпінгом». Потім всі стали інженерами, які поставляють техніку на фронт. Перед повномасштабною війною у нас було модне слово «кібербезпека» і «хакінг». Зараз всі кому не лінь рвуться в OSINT. «Модно, стильно, молодіжно». І велика кількість людей з початком повномасштабної війни хотіли якимось чином допомогти, хоч якось. А OSINT це те, коли можна допомогти Україні, наприклад, сидячи десь у Польщі чи Франції.

Скриншот Google Trends

Яку роль та місце в російсько-українській війні Ви відвели би OSINT? Наскільки він впливає на хід війни?

– Не хочу тебе образити, але питання некоректне, адже впливає буквально все – навіть погода, як це не дивно. Проте, якби складав рейтинг, то точно включив би це в ТОП-10. Ось приклад. Коли ми зайшли на Сумщину, а потім почали працювати в Суджі, бойовому крилу InformNapalm поставили завдання виявляти кадирівців. Ми зверталися до місцевого населення через Telegram-канал, сайт, Facebook, листівки з проханням: «Здавайте кадирівців». Здавалося б, це сприймали з іронією, але місцеві справді почали їх здавати, бо терпіти вже не могли. Оперативне виявлення цих підрозділів допомогло брати їх у полон та звільняти наших хлопців. Вважаю, це було «благородно».

Що таке InformNapalm?

Якби людина вперше почула про проєкт «InformNapalm», то як би ви їй пояснили, що це таке?

– Неможливо сказати отак одразу «раз-два-три-чотири-п’ять», але спробуємо. З початком окупації Криму з’явилась команда, яка зрозуміла, що росія виграє в інформаційній війні, розповідаючи, що Крим захоплюють якісь добровольці, самооборона і тому подібне. Це був своєрідний протест і виклик – чітко ідентифікувати, хто саме, які підрозділи та яким чином здійснювали окупацію Криму.

У росіян є повторюваний сценарій у війнах. У Придністров’ї це були «козаки», у першій війні за незалежність Ічкерії – «єльцинські солдати», у другій – «путінські», у Грузії – «миротворці», у Криму – «вєжлівиє люді», а на Донбасі – «зелені чоловічки». Що їх об’єднує? Безликість. Але коли ти даєш конкретні імена, звання, посади, розкриваєш структуру підрозділу та його функції – це вже злочини проти людства, які не мають терміну давності. Саме тому ми почали займатися OSINT. Наступний етап – довести світові й українцям, що на Донбасі немає ніяких «повстанців», а воюють кадрові російські військові. Це стало нашим головним завданням у 2014–2016 роках: ідентифікація, доказ, опрацювання.

Згодом ми залучилися підтримкою кіберактивістів і почали видавати в світ те, що має назву «dump» (викачана копія після злому – прим.ред.). Найвідомішим прикладом, напевно, є SurkovLeaks (злам електронної пошти Владислава Суркова). Пошту голови адміністрації президента російської федерації просто було знищено і винесено в світ. Далі ми даємо аналізи виявленого, працюємо далі з кіберактивістами. З початком повномасштабного вторгнення 99% чоловічого складу InformNapalm приєдналися до лав Збройних Сил України. Зараз у нас є цивільна частина і бойове крило, яке постійно воює. Наразі у відкритий доступ потрапляє лише 3–4% отриманої інформації – частина відразу використовується в оперативній роботі, решта залишається «в столі».

Чи можна запитати скільки людей у вас наразі займається OSINT-розслідуваннями і скільки часу вони їм приділяють?

– Звичайно можна, але я вам нічого не скажу. Давайте поясню більш широко. У нас є волонтери з різних країн світу: Південноафриканська республіка, Грузія, Іспанія, Португалія, Німеччина, Польща, Литва, Швеція, Японія, Туреччина, Болгарія, росія. Є ряд людей, які займаються перекладами, є бойове крило. Як я можу сказати скільки людей, наприклад, у бойовому крилі, якщо це військовослужбовці Сил спеціальних операцій ЗСУ?

Проєкт ділиться своїми результатами з правоохоронними органами чи правозахисниками?

– Якщо є сенс, то ділимося. Ми активно працювали з Мін’юстом, але це була заслуга не InformNapalm, а заступника міністра Івана Ліщини, який показав, чому це важливо і навіщо йому наша допомога. А правоохоронні органи часто зверталися з запитами: «у нас стоїть задача від керівництва, і нам потрібно, щоб ви зробили для нас…». Звучало це як «ви зробите, ви ж патріоти». Тому здебільшого з такими структурами, як прокуратура, ДБР, МВС, СБУ, ми не особливо хочемо співпрацювати через негативний досвід.

А міжнародні організації? Правозахисники, можливо?

– Спочатку існування InformNapalm ми не могли отримати гранти і з нами не хотіли працювати правозахисники, бо нас вважали «хейт-спічерами» – тими, хто підтримує війну. Тому їм було не цікаво співпрацювати. Були й такі запити: «Дайте інформацію, але ми не будемо вказувати, що це ви». Це, звісно, дуже «класно». Ми ділимося своєю інформацією і не проти, щоб її використовували інші. Наприклад, я знаю, що навіть в Японії по SurkovLeaks написано дві дисертації. Але, люди добрі, якщо ви вже користуєтесь, то будьте ласкаві вказати джерело. Як у «Телемарафоні», коли беруть нашу роботу і кажуть, що «волонтери знайшли», але не уточнюють, які саме волонтери.

Чи є у Вас розслідування яким у команді найбільше пишаються?

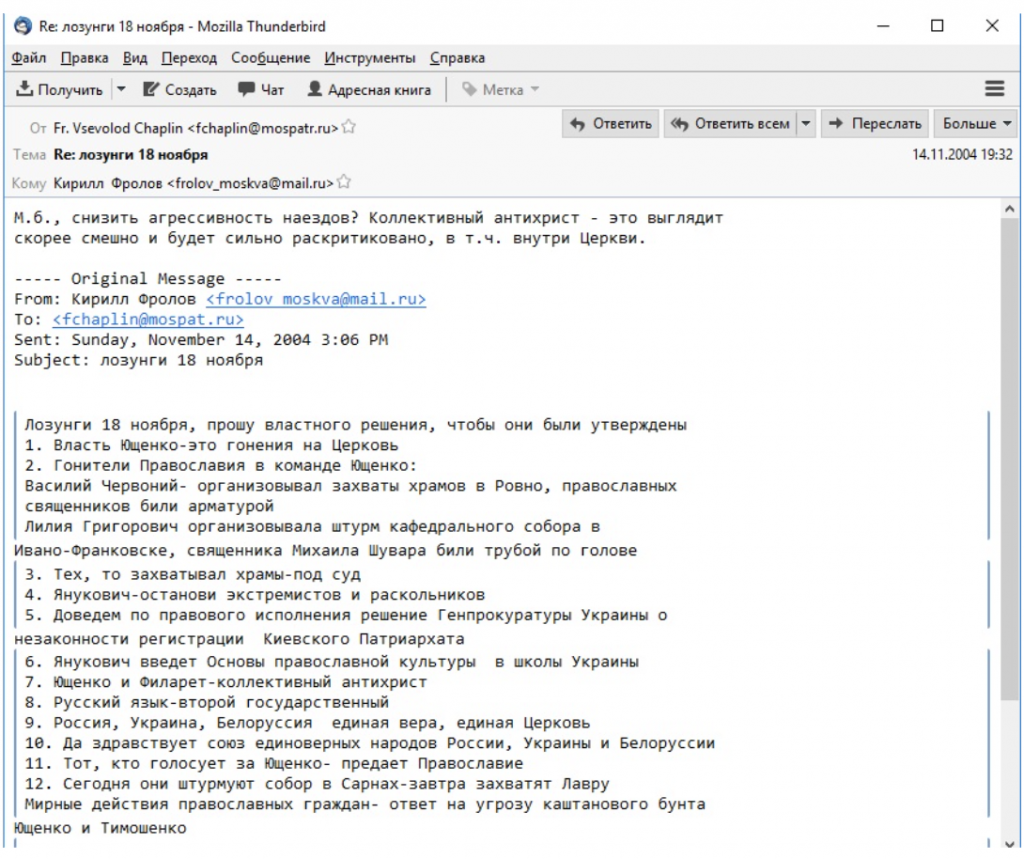

– Давайте ми розділимо чисто OSINT і OSINT за допомогою -Cyber (кібер). Якщо OSINT Cyber, то це, звичайно, SurkovLeaks (йдеться про пошту голови адміністрації президента російської федерації Владислава Суркова). Те фундаментальне, з чого зараз пишуть дисертації, з чого люди кайфують і відчувають трендовість. Потім це злам пошти Кирила Фролова (на той момент заступник директора Інституту країн СНД, прес-секретар Союзу православних громадян) FrolovLeaks, де ми показали всьому світові, що так звана РПЦ (російська православна церква в Україні-ред.) є звичайною терористичною підривною організацією. І третє, напевно, це злам…А давайте залишимо на потім. Воно скоро буде оприлюднене.

Дамп пошти Кирила Фролова. Взято з сайту InformNapalm

А якщо про OSINT, то, звичайно, це 2016 рік, коли росіяни знищують Сирію авіацією, і ми публікуємо список 116 пілотів ПКС РФ (Повітряно-космічні сили Росії-ред.). На федеральному каналі в росії це розслідування назвали «загрозою державній безпеці російській федерації». Потім ми ідентифікували, що деякі з цих пілотів бомбили Україну. І можу сказати відверто, що наше розслідування допомогло, оскільки деякі з них вже пішли до пекла. Також хочу відмітити «загальну роботу»: ми створювали найбільшу доказову базу присутності російських військ в Україні на Донбасі, коли ніхто в це не вірив. І ця інформація була показана в Стамбулі під час конференції Україна-НАТО. І ще показове по OSINT, чим я пишаюся, це створення лекційного матеріалу для наших військовослужбовців і спецслужб, які ми викладали до війни «Як не можна себе вести в соцмережах». Це також про нашу просвітницьку діяльність.

«Герої» розслідувань OSINT

Якщо говорити про російських військових, то які відкриті данні найчастіше допомагають їх ідентифікувати?

– Це три речі. Перше – елементарна тупість. Друге – нехлюйство. І третє – «а, и так сойдет». Приведу приклад про фотографію російського спецпідрозділу «Сенеж», еліти еліт. Людина звідти викладає фотографію майже без жодних деталей. Та в далечі видно червоно-білу паличку. По ній ми ідентифікувати базу, де спецпідрозділ розташовувався. Її накрили і знищили. По одній фотографії.

Очевидно, що ворог має своїх OSINT-розслідувачів, які намагаються вияснити місце розташування українських військ, важливих об’єктів тощо. Які б топ порад «обов’язкових до виконання» ви б дали для наших військових, щоб вони, або їх світлини чи відео, не стали «об’єктом» ворожих розслідувань?

– Не думайте, що якщо у вас мало фотографій, то вас неможливо вичислити – це раз. Це найголовніша помилка. Друге – фільтруйте фотографії і намагайтеся не видавати те, що може викрити вас, а саме геолокації. І пам’ятайте, що те, що потрапило в інтернет, залишиться там навіки. І ви ніяк його не видалите. Я думаю, що це три головні поради.

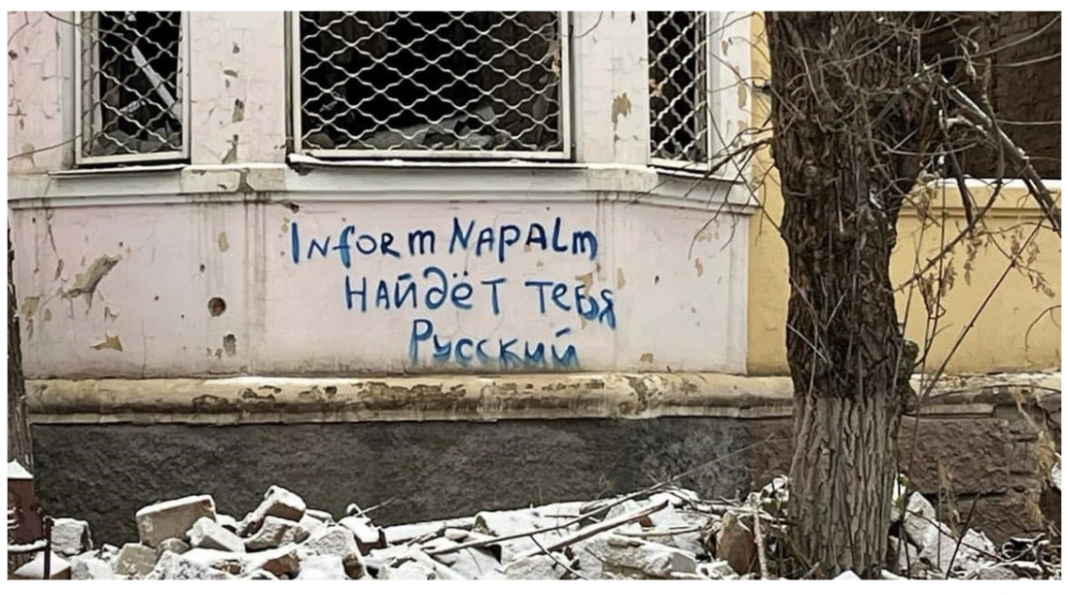

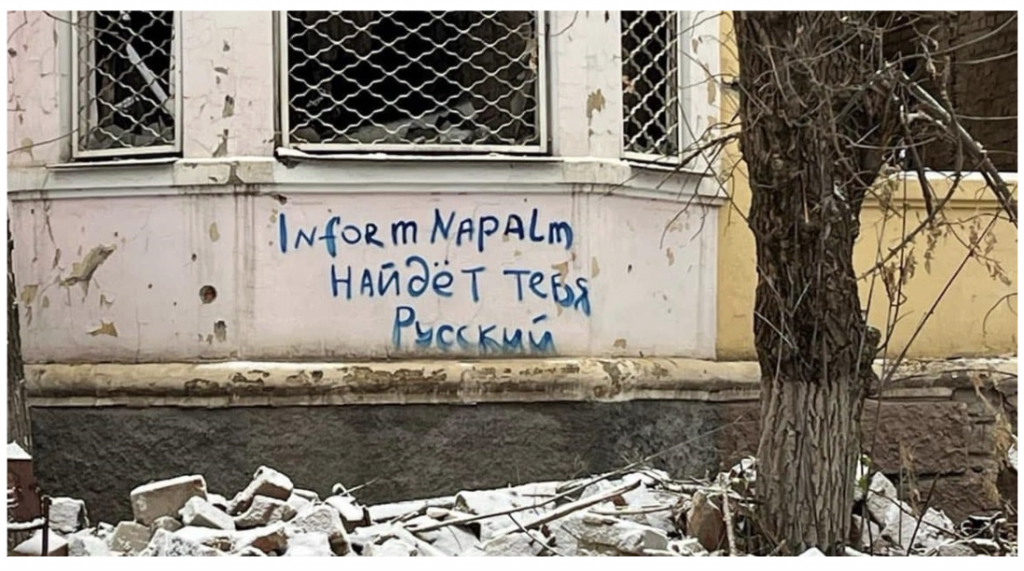

– І на останок. У Вас на сторінці у Facebook є фото з написом «InformNapalm найдёт тебя, русский». Розкажіть про історію цієї світлини. Справді знайдете усіх?

Фото зі сторінки Михайла Макарука у Facebook

– Місто Сіверськ. Графіті зроблено під час виконання бойового завдання весною 2024-го року. І так, ми всіх знайдемо.