Идентифицировать военного преступника? Выявить месторасположение вражеского подразделения или производства военной техники? Узнать планы противника? Сегодня для этого уже не обязательно отправлять шпиона в тыл врага. Значительную часть важных разведданных можно собрать через социальные сети, новостные сайты, спутниковые снимки и другие открытые интернет-источники. Эту сложную, но критически важную работу в современном мире выполняют OSINT-разведчики. Одним из немногих OSINT-проектов, систематически собирающих, анализирующих и публикующих информацию о российско-украинской войне, является InformNapalm. Представитель проекта, военнослужащий ВСУ Михаил Макарук в разговоре со StopFake поделился своим видением роли OSINT-разведки, последствиями работы InformNapalm для россиян, а также дал советы, какие данные не следует публиковать, чтобы они не стали объектом вражеского расследования.

Спикер InformNapalm Михаил Макарук. Фото с Facebook-страницы

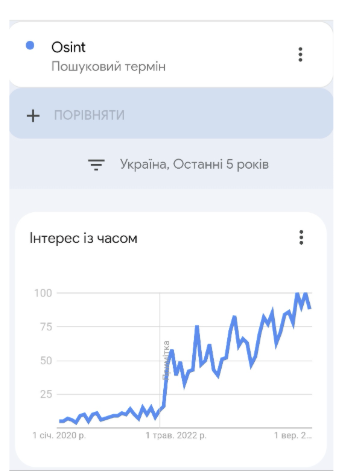

Что такое OSINT и какова его роль в российско-украинской войне? Согласно данным Google Trends, с началом полномасштабного вторжения украинцы стали активно интересоваться термином OSINT. В интернете обычно можно найти стандартное определение: «разведка на основе открытых источников». А как бы вы раскрыли это понятие?

– Зададим главный вопрос: кто является основным пользователем разведывательной информации? Это – политики. Не военные, а именно политики, ведь именно они принимают решения.

Разведка бывает разной: экономической, политической, научной, технической и даже социальной. Еще в 1960-х годах считалось, что 60% попадающей на стол политиков информации получают из открытых источников. В книге Виктора Суворова «Аквариум», которую можно назвать документальной, описаны некоторые аспекты работы советской разведки. В частности, показано, как она усердно собирала информацию: научные статьи, книги, публикации, слухи, газетные вырезки. Все это систематизировали в отчеты и отправляли в Москву. В специальном департаменте собранные данные обобщались в ежедневной сводке. Для понимания: это были 1960-1970-е годы, когда еще не было интернета, однако информацию все равно собирали.

Сегодня же можно смело утверждать, что 90% разведывательных данных получают не в полях, а за компьютером. Последними громкими операциями с физическим контактом, вероятно, можно назвать разве что операцию Израиля, когда было добыто и вывезено большое количество документов об иранской ядерной программе.

То есть мы все живем в эпоху цифровых технологий. И да, базово, OSINT – это разведка на основе открытых источников – open source intelligence. Однако она уже тоже отличается. Есть отдельно разведка из image, то есть из разного рода изображений. В основном здесь речь идет о спутниковых снимках. Разведка, читающая радиоэлектронные волны и т.п., также относится к OSINT. Отдельно есть разведка, работающая исключительно с социальными сетями. Однако, в общем-то, все что угодно, все, что может нести информацию, считается OSINT.

Почему интерес к OSINT в Украине возник именно после полномасштабного вторжения?

– В Украине существуют определенные тренды, традиции. С начала 2014 года общество у нас стало так резко увлекаться тактической медициной, что «мама не горюй». Все пошли в такмед. Затем все занимались «снайпингом». Затем все стали инженерами, поставляющими технику на фронт. Перед полномасштабной войной у нас было модное слово «кибербезопасность» и «хакинг». Сейчас все, кому не лень рвутся в OSINT. «Модно, стильно, молодежно». И большое количество людей с началом полномасштабной войны хотели каким-то образом помочь, хоть как-то. А OSINT – это то, когда можно помочь Украине, например, находясь где-нибудь в Польше или Франции.

Скриншот Google Trends

Какую роль и место в российско-украинской войне вы отвели бы OSINT? Как он влияет на ход войны?

– Не хочу тебя обидеть, но вопрос некорректен, ведь влияет буквально все – даже погода, как это ни странно. Однако если бы составлял рейтинг, то точно включил бы это в ТОП-10. Вот пример. Когда мы зашли в Сумскую область, а затем начали работать в Судже, боевому крылу InformNapalm поставили задачу выявлять кадыровцев. Мы обращались к местному населению через Telegram-канал, сайт, Facebook, листовки с просьбой: «Сдавайте кадыровцев». Казалось бы, это воспринимали с иронией, но местные действительно начали их сдавать, потому что терпеть уже не могли. Оперативное обнаружение этих подразделений помогло брать их в плен и освобождать наших ребят. Полагаю, это было «благородно».

Что такое InformNapalm?

Если бы человек впервые услышал о проекте «InformNapalm», как бы вы ему объяснили, что это такое?

– Невозможно сказать вот так сразу «раз-два-три-четыре-пять», но попробуем. С началом оккупации Крыма появилась команда, которая поняла, что Россия выигрывает в информационной войне, рассказывая, что Крым захватывают какие-то добровольцы, самооборона и тому подобное. Это был своеобразный протест и вызов – четко идентифицировать, кто именно, какие подразделения и каким образом оккупировали Крым.

У россиян есть повторяющийся сценарий в войнах. В Приднестровье это были «казаки», в первой войне за независимость Ичкерии – «ельцинские солдаты», во второй – «путинские», в Грузии – «миротворцы», в Крыму – «вежливые люди», а на Донбассе – «зеленые человечки». Что их объединяет? Безликость. Но когда ты даешь конкретные имена, звания, должности, раскрываешь структуру подразделения и его функции – это уже преступления против человечества, не имеющие срока давности. Вот поэтому мы начали заниматься OSINT. Следующий этап – доказать миру и украинцам, что на Донбассе нет никаких «повстанцев», а воюют кадровые российские военные. Это стало нашей главной задачей в 2014–2016 годах: идентификация, доказательство, проработка.

Впоследствии мы использовали поддержку киберактивистов и начали издавать в свет то, что называется «dump» (выкачанная копия после взлома – прим. ред.). Самым известным примером наверняка является SurkovLeaks (взлом электронной почты Владислава Суркова). Почта главы администрации президента российской федерации просто была уничтожена и унесена на обозрение. Далее мы даем анализы проявленного, работаем дальше с киберактивистами. С началом полномасштабного вторжения 99% мужского состава InformNapalm присоединились к рядам Вооруженных сил Украины. Сейчас у нас есть гражданская часть и постоянно воюющее боевое крыло. В открытый доступ попадает только 3–4% полученной информации – часть сразу используется в оперативной работе, остальное остается «в столе».

Можно ли спросить, сколько людей у вас сейчас занимается OSINT-расследованиями и сколько времени они им уделяют?

– Конечно можно, но я вам ничего не скажу. Давайте объясню более широко. У нас есть волонтеры из разных стран мира: Южно-Африканская республика, Грузия, Испания, Португалия, Германия, Польша, Литва, Швеция, Япония, Турция, Болгария, Россия. Есть ряд людей, занимающихся переводами, боевое крыло. Как я могу сказать, сколько людей, например, в боевом крыле, если это военнослужащие Сил специальных операций ВСУ?

Проект делится своими результатами с правоохранительными органами или правозащитниками?

– Если есть смысл, то делимся. Мы активно работали с Минюстом, но это была заслуга не InformNapalm, а замминистра Ивана Лищины, который показал, почему это важно и зачем ему наша помощь. А правоохранительные органы часто обращались с запросами: «У нас поставлена задача от руководства, и нам нужно, чтобы вы сделали для нас…» Звучало это как «вы сделаете, вы же патриоты». Поэтому, в основном, с такими структурами, как прокуратура, ГБР, МВД, СБУ, мы не особо хотим сотрудничать из-за негативного опыта.

А международные организации? Правозащитники, возможно?

– С начала существования InformNapalm мы не могли получить гранты и с нами не хотели работать правозащитники, потому что нас считали «хейт-спичерами» – людьми, которые поддерживают войну. Потому им было не интересно сотрудничать. Были и такие запросы: «Дайте информацию, но мы не будем указывать, что это вы». Это, конечно, очень классно. Мы делимся своей информацией и не против, чтобы ее использовали другие. К примеру, я знаю, что даже в Японии по SurkovLeaks написано две диссертации. Но, люди добрые, если вы уже пользуетесь, то будьте добры указать источник. Как в Телемарафоне, когда берут нашу работу и говорят, что «волонтеры нашли», но не уточняют, какие именно волонтеры.

Есть ли у вас расследование, каким в команде больше всего гордятся?

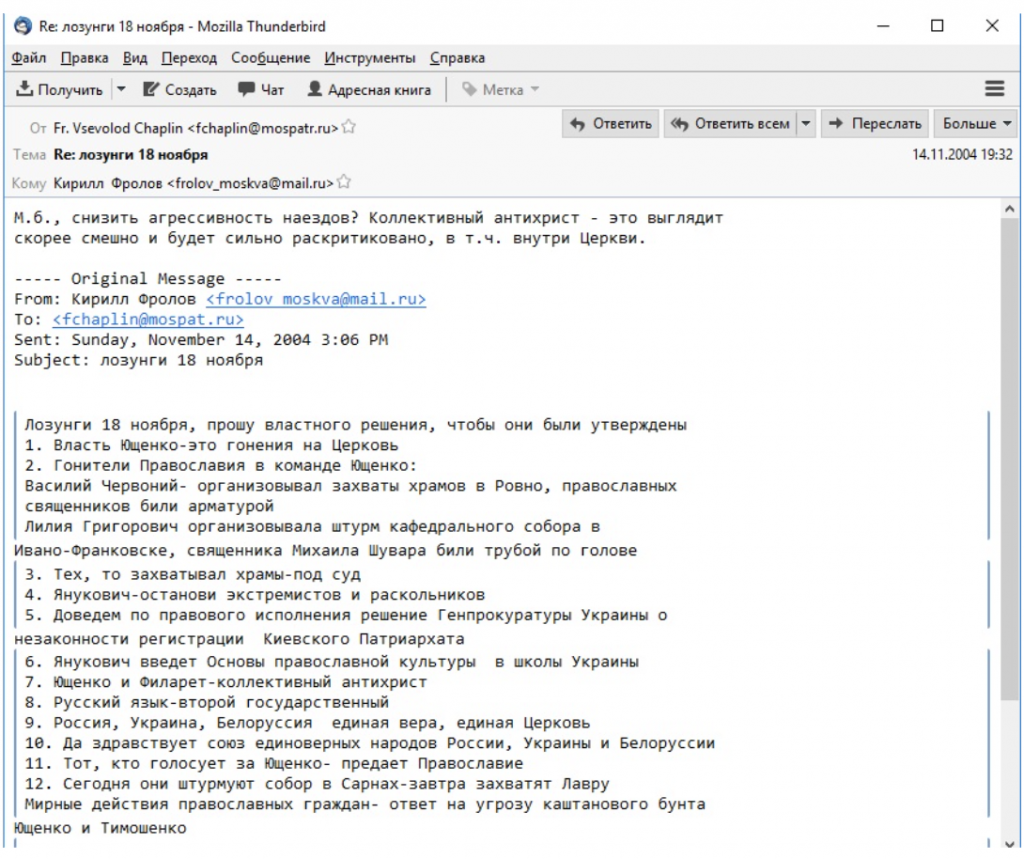

– Давайте разделим чисто OSINT и OSINT с помощью -Cyber (кибер). Если OSINT Cyber, то это, конечно, SurkovLeaks (речь идет о почте главы администрации президента российской федерации Владислава Суркова). То фундаментальное, из чего сейчас пишут диссертации, от чего люди кайфуют и ощущают трендовость. Затем это взлом почты Кирилла Фролова (на тот время заместителя директора Института стран СНГ, пресс-секретаря Союза православных граждан) FrolovLeaks, где мы показали всему миру, что так называемая РПЦ (русская православная церковь в Украине ред.) является обычной террористической подрывной организацией. И третье, наверное, это взлом… А давайте оставим на потом. Оно скоро будет обнародовано.

Дамп почты Кирилла Фролова. Взято з сайта InformNapalm

А если говорим об OSINT, то, конечно, это 2016 год, когда россияне уничтожают Сирию авиацией, и мы публикуем список 116 пилотов ВКС РФ (Воздушно-космические силы России). На федеральном канале в России это расследование назвали «угрозой государственной безопасности российской федерации». Позже мы идентифицировали, что некоторые из этих пилотов бомбили Украину. И могу сказать прямо, что наше расследование помогло, поскольку некоторые из них уже пошли в ад. Также хочу отметить «общую работу»: мы создавали самую большую доказательную базу присутствия российских войск в Украине на Донбассе, когда никто в это не верил. Эта информация была показана в Стамбуле во время конференции Украина-НАТО. И еще показательнее по OSINT, чем я горжусь, – это создание лекционного материала для наших военнослужащих и спецслужб, которые мы преподавали до войны «Как нельзя себя вести в соцсетях». Это также о нашей просветительской деятельности.

«Герои» расследований OSINT

Если говорить о российских военных, то какие открытые данные чаще всего помогают их идентифицировать?

– Это три вещи. Первое – элементарная тупость. Второе – разгильдяйство. И третье – «а, и так сойдет». Приведу пример о фотографии российского спецподразделения «Сенеж», элите элит. Человек оттуда выкладывает фотографию почти без каких-либо деталей. Но вдали видна красно-белая палочка. По ней мы идентифицируем базу, где спецподразделение располагалось. Ее накрыли и уничтожили. По одной фотографии.

Очевидно, что враг имеет своих OSINT-расследователей, которые пытаются выяснить месторасположение украинских войск, важных объектов и т.п. Какие бы топ-советы, «обязательные к исполнению», вы дали бы нашим военным, чтобы они или их фотографии либо видео не стали «объектом» вражеских расследований?

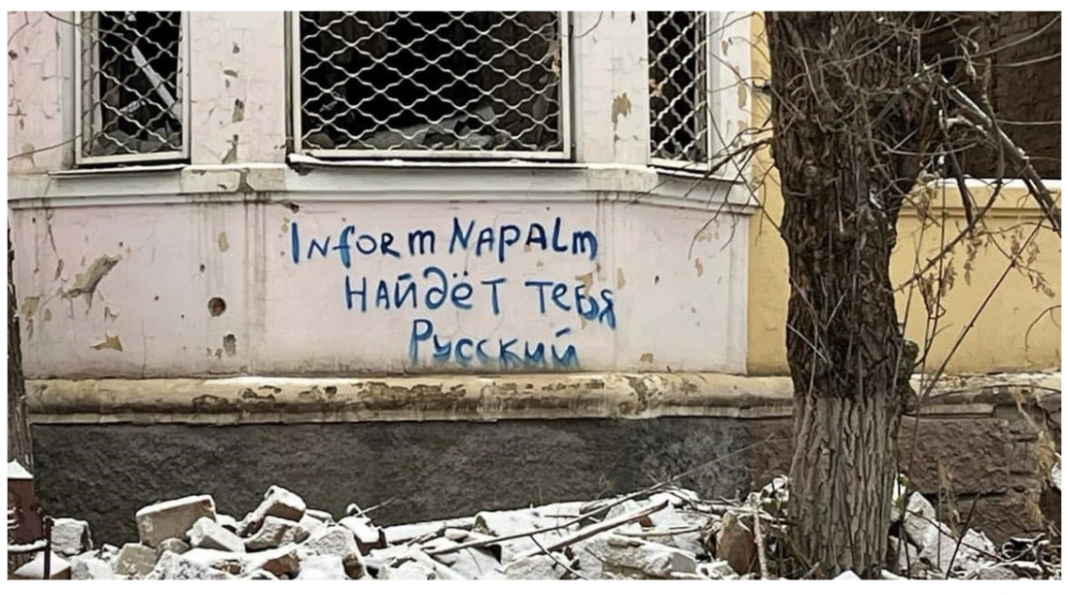

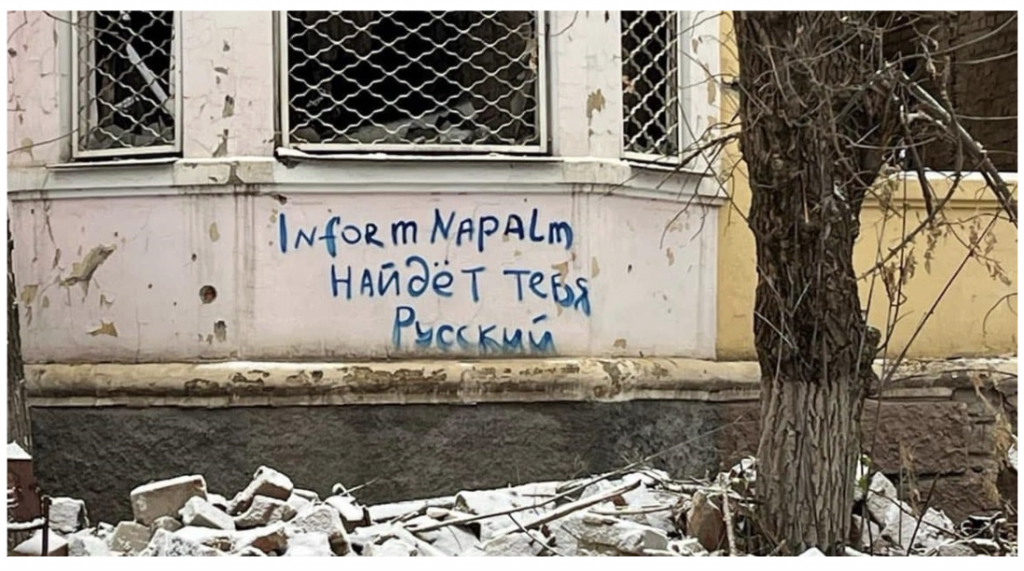

– Не думайте, что если у вас мало фотографий, то вас невозможно вычислить, – это раз. Это самое главное заблуждение. Второе – фильтруйте фотографии и старайтесь не разглашать то, что может разоблачить вас, а именно – геолокации. И помните: то, что попало в интернет, останется там навеки. И вы никак его не удалите. Я думаю, что это три главных совета.– И в заключение. У вас на странице Facebook есть фото с надписью «InformNapalm найдёт тебя, русский». Расскажите об истории этой фотографии. Вы действительно найдете всех?

Фото со страницы Михаила Макарука у Facebook

– Город Северск. Граффити сделано во время выполнения боевого задания весной 2024 года. И да, мы всех найдем.